Nach intensiven Ermittlungen der bei der Generalstaatsanwaltschaft Bamberg angesiedelten Zentralstelle Cybercrime Bayern (ZCB) und des Bayerischen Landeskriminalamtes (BLKA), Dezernat 54 – Cybercrime, gelang ein internationaler Schlag gegen die äußerst entschlossen agierende kriminelle Ransomware-Gruppierung namens Radar/Dispossessor.

Radar/Dispossessor hat sich seit seiner Gründung im August 2023 zu einer international vernetzten Ransomware-Gruppierung entwickelt. Zu den Zielen der Gruppierung gehören kleine bis mittelständische Unternehmen und Institutionen aus den Branchen Produktion, Entwicklung, Bildung, Finanzdienstleistung und Transport. Räumlicher Schwerpunkt der Taten waren zunächst die USA. Im Zuge der Ermittlungen konnten jedoch weitere 43 geschädigte Unternehmen identifiziert werden, welche in Argentinien, Australien, Belgien, Brasilien, Honduras, Indien, Kanada, Kroatien, Peru, Polen, dem Vereinigten Königreich, den Vereinigten Arabischen Emiraten und Deutschland ansässig sind. Dies zeigt sehr deutlich, dass Cyberkriminelle zur Begehung schwerer Straftaten nicht an Landesgrenzen Halt machen und die internationale Zusammenarbeit essenziell bei der Bekämpfung dieser Kriminalitätsform ist. Es ist anzunehmen, dass es eine Vielzahl weiterer angegriffener Unternehmen gibt, die den Ermittlungsbehörden bis dato nicht bekannt sind. Hervorzuheben ist, dass die Gruppierung Radar/Dispossessor ihr „Angriffsportfolio“ in den USA zuletzt sogar auf den hochsensiblen Gesundheitssektor, konkret auf Krankenhäuser, ausweitete.

Verwundbare Rechnersysteme, schwache Passwörter und fehlende Zwei-Faktor-Authentifizierungen dienten Radar/Dispossesor als Einfallstor in die angegriffenen Unternehmen. Hatten die Täter erstmal einen Zugang erlangt, verschafften sie sich höherwertige Administratorenrechte in den Computersystemen und nutzen diese, um alle erreichbaren Dateien im System auszuleiten. Anschließend wurde die eigentliche Ransomware zur Verschlüsselung eingesetzt. In der Folge konnten die Unternehmen auf ihre eigenen Daten nicht mehr zugreifen.

Blieb im weiteren Verlauf eine Kontaktaufnahme durch die Unternehmen aus, wurden die Verantwortlichen im Unternehmen proaktiv von der Gruppierung kontaktiert. Dies geschah durch den Versand von E-Mails oder Telefonanrufe. In den E-Mails wurden auch Links zu Videos versendet, in denen die zuvor gestohlenen Dateien präsentiert wurden. Dies immer mit dem Ziel, den Erpressungsdruck zu erhöhen und die Zahlungsbereitschaft zu steigern. Abschließend platzierte die Gruppierung die Kompromittierung auf einer eigenen Leakseite, begleitet von der Androhung der Veröffentlichung von internen sensiblen Daten (inklusive Countdown).

Der aktuelle Ermittlungserfolg stellt einen wesentlichen Schritt im Kampf gegen derartige Tätergruppierungen dar. Dabei ist davon auszugehen, dass sich die durchschnittlichen Kosten eines erfolgreichen Angriffes durch Produktionsausfall, Wiederherstellung etc. nach verschiedenen internationalen Studien auf rund fünf Millionen Dollar belaufen. Umso erfreulicher ist der Umstand, dass im Zuge der Ermittlungen vier Unternehmen in Deutschland durch Zusammenwirken von BLKA und Bundeskriminalamt (BKA) vor einer bevorstehenden Verschlüsselung gewarnt werden konnten.

Die Ermittlungen führten zu insgesamt zwölf identifizierten Tätern aus Deutschland, der Ukraine, Russland, Kenia, Serbien, Litauen, den Vereinigten Arabischen Emiraten. Einem der Täter werden konkrete Taten in der Bundesrepublik Deutschland vorgeworfen, ein internationaler Haftbefehl durch das Amtsgericht Bamberg wurde erlassen. Die weiteren Tatverdächtigen verübten ihre Straftaten zum Nachteil außerdeutscher Geschädigter, weshalb deren Strafverfolgung in den jeweiligen Ländern betrieben wird. Die ZCB wirft den Tatverdächtigen die banden- und gewerbsmäßige Erpressung, sowie die Bildung einer kriminellen Vereinigung vor.

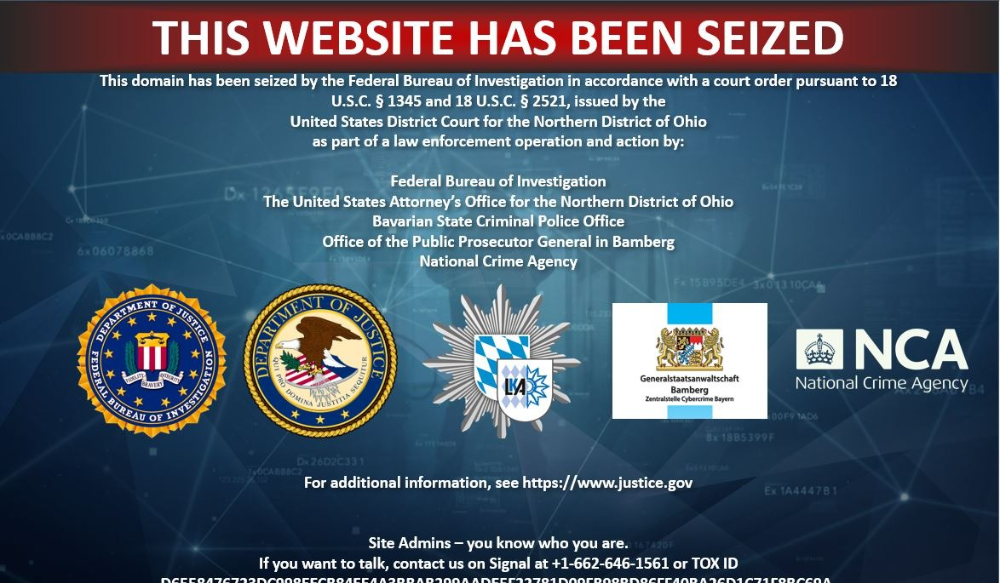

Im Rahmen der international abgestimmten Aktion mit den amerikanischen Strafverfolgungsbehörden (FBI) wurden in Deutschland 17, in Großbritannien drei und den USA fünf Server beschlagnahmt und acht kriminell genutzte Domains unschädlich gemacht. Die genutzte IT-Infrastruktur der international agierenden Kriminellen wurde beschlagnahmt und damit vom Netz genommen. Der Fokus liegt nun darauf, weitere Tatverdächtige zu identifizieren und Erkenntnisse zu anderen geschädigten Unternehmen zu gewinnen.

Das BLKA richtete für die Durchführung der Ermittlungen eine in der Spitze aus zehn Beamten bestehende Ermittlungsgruppe mit verschiedenen Spezialisten des Dezernates 54 – Cybercrime ein. Entscheidend bei der Bekämpfung dieser weltweit agierenden Tätergruppierung war zudem die internationale Zusammenarbeit zwischen den deutschen Strafverfolgungsbehörden und dem FBI. Die Ermittlungen der ZCB und des BLKA dauern hierbei weiter an.

Guido Limmer, Vizepräsident des Bayerischen Landeskriminalamts erklärt: „Mit der Beschlagnahmung der IT-Infrastruktur ist der ZCB, dem BLKA und seinen internationalen Partnern ein wichtiger Schlag gegen Cyberkriminelle gelungen. Dies zeigt deutlich, dass die Täter auch im virtuellen Raum jederzeit damit rechnen müssen, überführt und zur Verantwortung gezogen zu werden. Die Abschaltung der Server bewahrt weitere zahlreiche Unternehmen auf der ganzen Welt vor teils existenziellen finanziellen Folgen.“

Wolfgang Gründler, Generalstaatsanwalt in Bamberg, betont: „Attacken von hochprofessionellen Netzwerken, die mit ihren erpresserischen Schadprogrammen auch vor Krankenhäusern nicht Halt machen, müssen mit allem Nachdruck strafrechtlich verfolgt werden. Bei der ZCB wurde daher im Oktober 2022 eigenes die Taskforce Cyberangriffe eingerichtet. Die erfolgreiche Zerschlagung der kriminellen Infrastruktur von Radar/Dispossessor belegt die Entschlossenheit, mit der wir gemeinsam mit unseren ausländischen Partnern Ransomware-Akteure rund um den Globus bekämpfen.“

(c) LKA Bayern, 13.08.2024